Verbindungsprobleme zur VMware* Konsole, wie der Fehler Unable to connect to the MKS, können hin und wieder einmal auftreten.

Über die VMware Knowledge Base gibt es für die ein oder andere Fehlermeldung auch die passende Lösung. Nicht aber in unserem Beispiel hier.

Beim öffnen der Konsole auf einem der ESX* Hosts bekam man immer wieder die folgende Fehlermeldung und der Zugriff auf die jeweilige VM war nicht möglich.

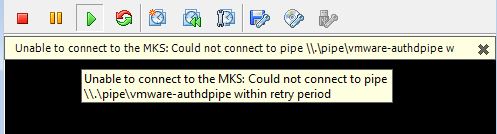

Unable to connect to the MKS: Could not connect to pipe \\.\pipe\vmware*-authdpipe within retry period

Hat man die besagte VM via vMotion auf einen anderen ESX* Host migriert, funktionierte alles wieder. Es betraf also nur VMs die auf dem einem, besagten Host liefen.

Die Lösungen im Netz wiesen auf fehlerhafte DNS Einträge, blockiertes Ports in der Firewall als auch Deaktiviertes SSL Handling an den ESX Hosts hin.

In diesem Fall jedoch war der Fehler in Bezug auf die Meldung „Unable to connect to the MKS“ ein ganz anderer.

Fehlersuche in den Log Dateien

Die Fehlermeldung in der Konsole bringt hier also keine weiteren Informationen ans Tageslicht. Da aber der Host als Fehlerquelle ausfindig gemacht wurde, sollte ein Blick in die ESX Host Logs Aufschluss über die Ursache des Problems geben.

Die Logs liegen Standardmäßig am vCenter Server unter

„C:\ProgramData\VMware*\vCenterServer\data\vmsyslogcollector\%ESX-HOST%“

Im Log findet sich folgender Eintrag, der jedes mal generiert wird sobald eine Konsolenverbindung aufgebaut wird.

SSL Error: error:14094418:SSL routines:ssl3_read_bytes:tlsv1 alert unknown ca

Der Fehler war also eine Ungültige CA innerhalb des SSL Keychain.

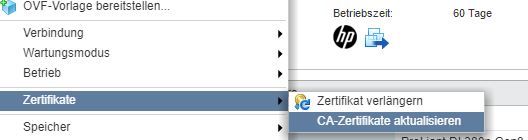

Wie kann man aber diese Keychain neu vom vCenter beziehen und aktualisieren? Im vSphere Client gibt es keinerlei Optionen hierfür. Diese Funktion steht also nur im WebClient zur Verfügung.

Über die Auswahl des jeweiligen ESX Hosts kann man über den WebClient nun auch die CA-Zertifikate neu vom vCenter Server anfordern und aktualisieren.

Generell sollten die ESX* Hosts dies aber automatisch machen.

Die Ursache des Problems

Normalerweise ist am vCenter Server für alle ESX* Hosts ein automatisierter Task für den Abgleich der Zertifikate hinterlegt. Dieser hat bei dem Besagten Host aber nicht korrekt Funktioniert.

Poor Charlie’s Almanack: The Essential Wit and Wisdom of Charles T. Munger

28,00 € (von 10. Juli 2025 12:04 GMT +02:00 - Mehr InformationenProduct prices and availability are accurate as of the date/time indicated and are subject to change. Any price and availability information displayed on [relevant Amazon Site(s), as applicable] at the time of purchase will apply to the purchase of this product.)Die Ursache war, dass genau dieser Hosts erst vor einigen Wochen neu Installiert und die Config Files aus dem Backup zurück gespielt wurden. Als abschließenden Schritt hätte man dann noch die CA Zertifikate manuell aktualisieren müssen.

Schreibe einen Kommentar